SOLUÇÕES DE DETECÇÃO E RESPOSTA DE ENDPOINT (EDR)

As soluções de EDR monitoram, registram e armazenam os detalhes da atividade do endpoint, como eventos do usuário, processos, alterações no registro, memória e uso da rede. Essa visibilidade revela ameaças que, de outra forma, passariam despercebidas.

QUAIS SÃO OS PROBLEMAS OCULTOS COM SOLUÇÕES EDR?

Várias técnicas e ferramentas são usadas para procurar anomalias de segurança em eventos e confirmar ou rejeitar alertas. Tudo isso requer intervenção humana. As soluções de EDR exigem supervisão de 24/7 e resposta rápida de pessoal altamente qualificado.

No entanto, esses recursos são caros e difíceis de encontrar. Organizações com poucos funcionários e orçamentos baixos não estão preparadas para aproveitar os benefícios das soluções de EDR em seus projetos. próprio. O pessoal encontra-se com maiores cargas de trabalho derivadas da implementação e operação dessas soluções, em vez de apoiálas no que é importante: melhorar a postura de segurança de suas organizações.

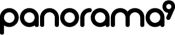

SIMPLIFICA E MINIMIZA O CUSTO DA SEGURANÇA AVANÇADA E ADAPTIVA

- Seus serviços gerenciados reduzem o custo de pessoal especializado. Não há alarmes falsos, nenhuma responsabilidade é delegada.

- Os serviços gerenciados aprendem automaticamente com as ameaças. Não há tempo perdido com as configurações manuais.

- Máxima prevenção nos endpoints. Os custos operacionais são reduzidos praticamente a zero.

- Não há infraestrutura de gerenciamento para instalar, configurar ou manter.

- O desempenho do endpoint não é afetado, pois é baseado em um agente leve e arquitetura de nuvem.

AUTOMATIZA E REDUZ A DETECÇÃO E O TEMPO DE EXPOSIÇÃO

- Impede a execução de ameaças, malware de dia zero, ransomware e phishing.

- Detecta e bloqueia atividades maliciosas na memória (explorações), antes que possam causar danos.

- Detecta processos maliciosos que passam por medidas preventivas.

- Detecta e bloqueia técnicas e procedimentos de hacking.

AUTOMATIZA E REDUZ O TEMPO DE RESPOSTA E INVESTIGAÇÃO

- Remediação automática e transparente.

- Recuperação da atividade do endpoint – recuperação imediata da atividade normal.

- Insights acionáveis sobre os invasores e suas atividades, acelerando a investigação forense.

- Ajuda a reduzir a superfície de ataque. Suporta melhorias na postura e maturidade de segurança.

GERA MAIOR VALOR EM MENOS TEMPO. SIMPLES DE IMPLEMENTAR - VISIBILIDADE IMEDIATA

- Implantação, instalação e configuração em minutos. Veja o valor desde o primeiro dia.

- Agente Panda multi-produto e multi-módulo leve. (Windows, Mac, Linux, Android).

- Descoberta automática de endpoints desprotegidos. Instalação remota.

- Tecnologia de proxy proprietária, mesmo em computadores sem conexão com a Web.

- Otimização de tráfego, com tecnologia proprietária de repositório / cache.

FÁCIL DE USAR, ADAPTANDO-SE A SUA ORGANIZAÇÃO

- Console da Web intuitivo. Gestão flexível e modular.

- Funções pré-definidas e personalizadas.

- Auditoria detalhada de ações no console.

- Usuários com permissões totais ou restritas e visibilidade.

- Políticas de segurança para grupos e terminais.

- Inventários de hardware e software e log de alterações.

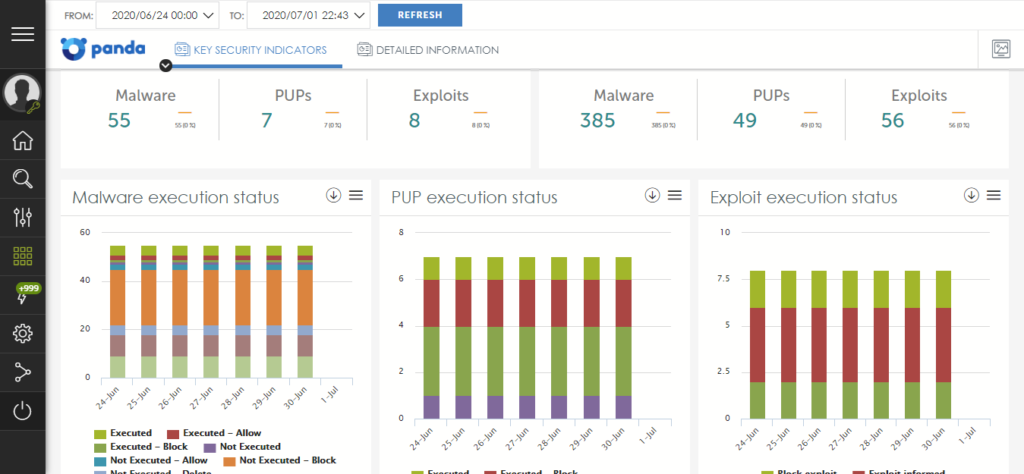

FACILITA O MONITORAMENTO E ACELERA A RESPOSTA

- Indicadores chave e painéis prioritários.

- Alertas confirmados em seu fluxo de trabalho.

- Histórico completo e acionável de incidentes: processos envolvidos, fonte, tempo de permanência, prevalência, etc.

- Atue nos endpoints com um único clique: restart, isolar, atualizar e escanear, acelerando a resposta.